In unserem kürzlich veröffentlichter Blogbeitrag 3CX Globale IP-Blacklist: Standardmäßige Sicherheit haben wir deutlich gemacht, wie wichtig uns Sicherheit ist und wie wir tagtäglich darum bemüht sind, Anrufbetrug und Hackerangriffe zu bekämpfen. In diesem Rahmen haben wir unter anderem empfohlen, nach weiteren Details, Statistiken und Mustern Ausschau zu halten. Genau hieran knüpfen wir nun an. In einer Reihe von insgesamt vier Blogbeiträgen möchten wir Ihr Bewusstsein über verschiedene Sicherheitsbedrohungen und mangelhafte Praktiken schärfen, welche zu einer betrügerischen Nutzung Ihres Systems führen können. Ziel ist es, sicherzustellen, dass Sie nicht “DIESER” Typ werden, welcher Hackern Tür und Tor öffnet.

Schwache Anmeldedaten öffnen Türen

Das erste, was Sie sich bewusst machen sollten, ist die Tatsache, dass die Nutzung schwacher Anmeldeinformationen auf jeder Ebene ein Risiko für Ihre Installation darstellt und dazu führen kann, dass…

- von nicht vertrauenswürdigen Parteien auf die Verwaltungskonsole oder den Webclient zugegriffen wird

- die Nebenstelle eines Benutzers missbraucht wird, um betrügerische Anrufe auf Ihre Kosten zu tätigen

- die Vertraulichkeit von Daten verletzt wird

- Ihre Identität imitiert wird

Bei der Bereitstellung neuer Installationen eines 3CX Systems stellen wir sicher, dass alle generierten Anmeldedaten komplexe Zufallszeichenfolgen sind. Dies beinhaltet, ist aber nicht beschränkt auf:

- SIP-Anmeldedaten der Benutzer

- Passwörter für den Webclient

- Passwörter für Tischtelefone

- Anmeldeinformationen für Gateways und Faxgeräte

- Tunnel-Passwörter

- PINs für Mailbox und Konferenzen

Fehler 1: Zu simple Anmeldedaten

Der erste schwerwiegende Fehler besteht darin, Anmeldeinformationen zu Testzwecken oder zur Erleichterung der Benutzer manuell zu ändern. Dies führt in der Regel dazu, dass der Zugriff durch externe Angreifer erleichtert wird. Ändern Sie Zugangsdaten also wenn möglich nicht manuell.

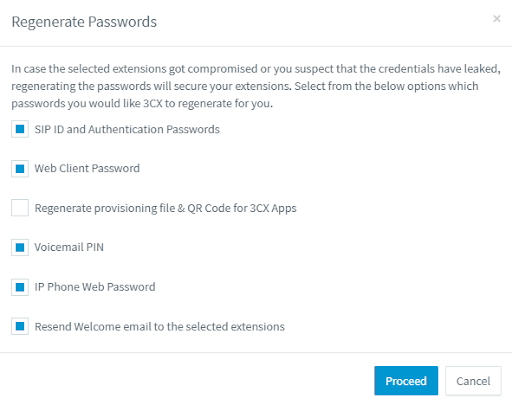

Bei Bedarf können Sie diese jederzeit neu generieren, indem Sie die alten Details durch neue, nach dem Zufallsprinzip generierte Daten ersetzen. Dazu wählen Sie im Bereich “Benutzer” einen oder mehrere Benutzer aus und klicken dann auf die Schaltfläche “Neu erstellen”.

Fehler 2: Ignorieren von Warnhinweisen

Fehler Nummer 2 besteht darin, die Warnmeldungen zu ignorieren, die in der Verwaltungskonsole auf der Seite “Benutzer” angezeigt werden, wenn schwache Anmeldedaten verwendet werden.

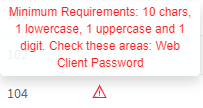

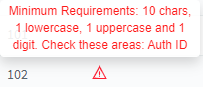

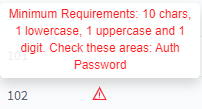

Diese Warnhinweise haben detaillierte Informationstipps, wenn sie mit dem Mauszeiger bewegt werden, um den Administrator zu informieren, was vor sich geht, wie z. B.:

|

Schwaches Webclient-Passwort:

|

Schwache SIP-Authentifizierungs-ID:

|

|

Schwaches SIP-Authentifizierungs-Passwort:

|

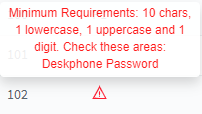

Schwaches Tischtelefon-Passwort:

|

Sofortige Maßnahmen erforderlich

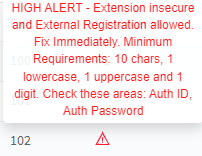

HIGH ALERT wird angezeigt, wenn ein Benutzer eine Kombination aus schwachen SIP-Zugangsdaten hat und die Option “Verwendung außerhalb des LANs nicht zulassen” nicht aktiviert ist:

Dieses Szenario ist das riskanteste von allen, da die SIP-Nebenstelle so unmittelbar externen Scans/Brute-Force-Angriffen ausgesetzt ist. Standardmäßig ist für alle Benutzer die Option “Verwendung außerhalb des LAN verbieten” eingestellt, wodurch sichergestellt wird, dass externer SIP-Verkehr zu den Nebenstellen abgewiesen wird. Diese Option sollte nur dann deaktiviert werden, wenn ein entferntes STUN-Telefon bereitgestellt wurde. Die Verwendung von 3CX Clients wird in keinster Weise beeinträchtigt, da diese auf anderen Protokollen basieren.

Wir haben zahlreiche Vorfälle zur Kenntnis genommen, welche auf die oben genannte Fehlkonfiguration zurückzuführen waren.

Gefahren lauern überall

Wie bereits erwähnt, wenden externe Angreifer oft Scanning- und Brute-Forcing-Techniken an. Das World Wide Web ist ein gefährlicher Ort – manch einer mag vielleicht schon selbst die Erfahrung gemacht haben: Sobald ein System in der Cloud eingerichtet wird, rückt dieses ins Visiert solcher böswilligen Akteure.

3CX verfügt über mehrere integrierte Anti-Hacking-Mechanismen, um genau solche Angriffe zu verhindern. Die IP-Adressen der Angreifer werden dabei auf eine Blacklist gesetzt. Doch leider werden auch manche Angreifer immer schlauer. Mit Hilfe von Skript Kiddies können diese im großen Stil über eine Vielzahl an Ressourcen statt von einer einzigen Adresse aus angreifen.

Dazu gehört der Einsatz von:

- Anonymisierungsdiensten wie VPN, Proxies und TOR-Endpunkte, hinter denen sich Angreifer verstecken und Konten/Server ständig wechseln

- kompromittierten Hosts, welche wie “Zombies” nun als Teil eines Botnetzes auf Befehl eines Hackers agieren

- legitime VoIP-Dienste oder -Geräte, die zur Weiterleitung von Angriffen missbraucht werden, indem deren IP-Adresse anstelle der des Angreifers angezeigt wird

- eine Kombination aus all diesen und täglich neu hervorgehenden Quellen

Wir geben unser Bestes, Ihnen eine sichere Umgebung zu bieten – Helfen Sie uns hierbei und deaktivieren Sie bitte keine Sicherheitsvorkehrungen oder ändern Sie keine Anmeldedaten, kurz gesagt:

…Don’t be “THAT” Guy!