Obwohl das Phänomen glücklicherweise eher selten ist, sind uns einige Fälle von Anrufbetrug bekannt geworden, bei denen mehrere Fehlkonfigurationen zu einer unnötigen Gefährdung der 3CX-Telefonanlage führten. In diesem Blogbeitrag werden wir einige häufige Fehler identifizieren und Ihnen aufzeigen, wie Sie diese möglichst vermeiden.

Obwohl das Phänomen glücklicherweise eher selten ist, sind uns einige Fälle von Anrufbetrug bekannt geworden, bei denen mehrere Fehlkonfigurationen zu einer unnötigen Gefährdung der 3CX-Telefonanlage führten. In diesem Blogbeitrag werden wir einige häufige Fehler identifizieren und Ihnen aufzeigen, wie Sie diese möglichst vermeiden.

Was bedeutet Anrufbetrug?

Einfach ausgedrückt tritt Anrufbetrug dann auf, wenn nicht vertrauenswürdige Parteien über Ihre Telefonanlage Anrufe auf Ihre Kosten tätigen. In der Regel geschieht dies über Nacht wenn Büros geschlossen sind. Dann werden Anrufe in großen Mengen zu verschiedenen internationalen Zielen getätigt, welche Sie vielleicht erst zum Monatsende in Form einer erheblich hohen Rechnung zur Kenntnis nehmen. Doch dann ist es bereits zu spät.

Seit dem Einzug von Telefonanlagen in ein jedes Unternehmen haben es Betrüger darauf abgesehen, diese für das kostenlose internationale Telefonieren zu missbrauchen. Wer glaubt, dass diese Maschen mit der drastischen Reduktion von Kommunikationskosten nun der Vergangenheit angehören, der irrt gewaltig. Vielmehr ist im modernen Zeitalter der VoIP-Telefonie eine globale Bedrohung durch das organisierte Verbrechen, welches im großen Maßstab nach unlauterem Profit strebt, in Erscheinung getreten.

Üblicherweise kompromittiert ein Hacker IP-Telefonanlagen, um Anrufe zu internationalen Rufummern aufzubauen. Seine Motivation hierfür ist ein indirekter finanzieller Gewinn, indem er automatisch tausende Nummern von Premium-Diensten unter seiner Kontrolle anwählt und hierdurch Provisionen pro Anruf oder Anrufzeit erhält. Dies wird auch als International Revenue Sharing Fraud (IRSF) bezeichnet. Eine weitere gängige Möglichkeit, direkte Gewinne zu erzielen, ist der Weiterverkauf gestohlener Zugangsdaten im Darknet.

Die 3CX-Telefonanlage verfügt über viele integrierte Sicherheitsfunktionen und Standardeinstellungen, die einen solchen Missbrauch verhindern. Allerdings deaktivieren Administratoren manchmal solche Sicherheitsfunktionen, ohne hierbei die damit verbundenen Risiken zu verstehen.

Im Folgenden werden die häufigsten Fehler aufgeführt, die es zu vermeiden gilt.

Nummer 1: Schwache Anmeldeinformationen

Der erste und häufigste Fehler ist die Verwendung schwacher Anmeldeinformationen für Ihre Nebenstellen.

Beim Einrichten einer Nebenstelle in Ihrer Telefonanlage werden standardmäßig zufällige Anmeldeinformationen generiert, darunter eine starke SIP-Authentifizierungs-ID und ein SIP-Passwort, ein starkes Passwort für Ihren Webclient, Ihre Weboberfläche, sowie eine zufällige Voicemail-PIN. Mithilfe solcher zufälligen Passwörter schützen Sie sich vor – auch als Brute-Force bezeichnete – Angriffen.

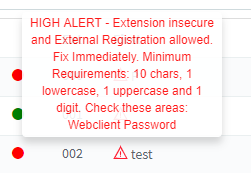

Seit v15.5 ist es nicht mehr möglich, eine Nebenstelle mit zu kurzen Anmeldeinformationen zu bearbeiten oder zu speichern, aber möglicherweise liegt Ihnen eine solche Nebenstelle aus früheren Versionen oder Backups vor.

In diesem Fall stellen wir sicher, dass Administratoren gewarnt werden. Wenn Nebenstellen über schwache Anmeldeinformationen verfügen, erscheint ein Warnzeichen neben den Namen der Nebenstelle. Wenn Sie Ihre Maus über die Nebenstelle bewegen, erhalten Sie detaillierte Informationen:

Übrigens: Legen Sie bitte niemals temporäre Anmeldeinformationen für Testzwecke fest in dem Glauben, dass Sie diese ja später ändern werden. Leider sind die meisten unter uns dazu geneigt, solche wesentlichen Dinge am Ende schlicht zu vergessen.

Nummer 2: Fernzugriff erlauben

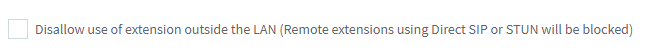

Der zweithäufigste Fehler ist das Deaktivieren der Nebenstellen-Option “Anmeldung außerhalb des LANs unterbinden”.

Diese Option verhindert eine Remote-SIP-Registrierung auf Ihrer Nebenstelle und ist standardmäßig beim Erstellen neuer Nebenstellen aktiviert. Sie können unter dieser Bedingung weiterhin einen entfernten 3CX Client oder den 3CX Webclient verwenden, da der Client das Tunnelprotokoll verwendet, um sich mit der Telefonanlage zu verbinden. Deaktivieren Sie diese Option daher nur bei Verwendung eines entfernten STUN-Festtelefons.

Nummer 3: Zu viele Länder erlaubt

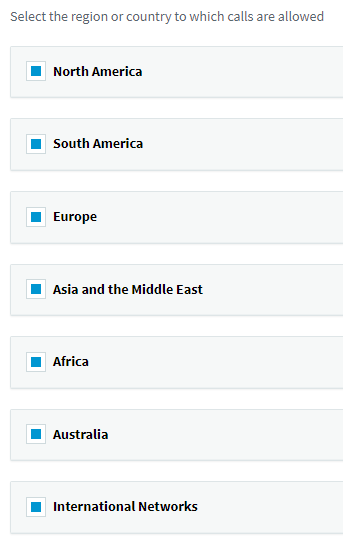

Bei der Erstinstallation Ihrer Telefonanlage wurde Ihnen eine Übersicht aller Länder angezeigt, für welche eingehende und ausgehende Anrufe zugelassen werden können. Diese Liste können Sie jederzeit unter “Sicherheit/zugelassene Landeskennzahlen” einsehen.

Beschränken Sie sich hier auf Länder, die von allen Anwendern gemeinsam genutzt werden. Standardmäßig beschränken wir uns auf das Land der Installation.

Eine schlechte Praxis ist es natürlich, alle Länder zuzulassen – in dem guten (Irr-)Glauben, dass Sie diese später anpassen.

Nummer 4: “Faule” ausgehende Regeln

Es kann darüber hinaus verhängnisvoll sein, es sich bei den ausgehenden Regeln zu einfach zu machen und jede Nummer, welche über das System von einem beliebigen Teilnehmer gewählt wird, zuzulassen. Typisches Beispiel ist hier eine Regel ohne jegliche weitere Kriterien neben der DEFAULT-Nebenstellengruppe.

Sie sollten Regeln, gleich wie bei Firewalls, so strikt wie möglich festlegen, indem Sie bestimmte Präfixe oder Nummernlängen definieren und das Herauswählen nur gewissen Nebenstellen oder Nebenstellengruppen gewähren.

Nummer 5: Falsch konfigurierte E.164-Einstellungen

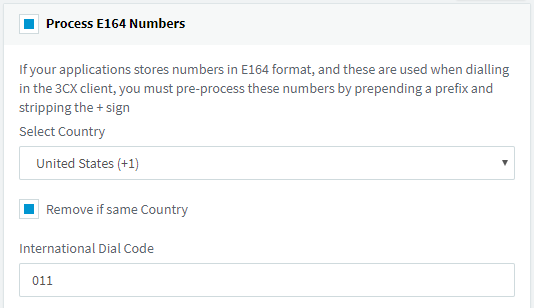

Unter “Einstellungen/E.164” befinden sich Standardeinstellungen, welche sicherstellen, dass das “+” durch Ihre lokale internationale Vorwahl ersetzt wird. Die Referenz ist das zum Zeitpunkt der Installation definierte Land. In den meisten Ländern erhalten Sie beispielsweise “00” als internationale Vorwahl, für die USA “011”. Dies sind Werte gemäß den ITU-Standards.

Diese Konfiguration ist wichtig, da sie auch im Rahmen des Festlegens der gesperrten Ländercodes gemäß der oben beschriebenen Registerkarte “zugelassene Landeskennzahlen” zum Einsatz kommt.

Wenn beispielsweise “00” und Albanien gesperrt sind, sucht die Funktion nach Nummern, die in Form von 00355xxx oder +355xxx gewählt wurden.

Wenn Sie die internationale Vorwahl falsch konfiguriert haben, kann dies zu einem falschen “+” Ersatz führen, aber auch dazu, dass die Sicherheitsfunktion nicht funktioniert.

Beachten Sie, dass bei den meisten von uns beobachteten Anrufbetrugsmodellen erst eine Akkumulation der 5 oben aufgeführten Fehler zu einer Gefährdung führten. Eine Fehlerquelle allein reicht einem Angreifer normalerweise nicht aus, um erfolgreich zu sein.

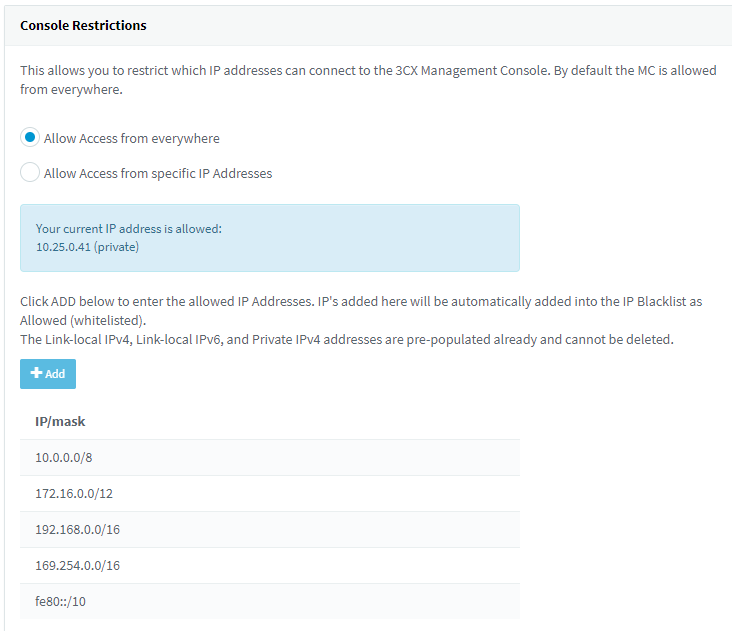

In v16 haben wir zwei wichtige Sicherheitsfunktionen eingeführt, welche die Sicherheit von 3CX noch weiter verbessern. Die erste ermöglicht es Ihnen, den Zugriff auf die Verwaltungskonsole IP-basiert einzuschränken. Sie befindet sich unter “Sicherheit/Sicherheitsoptionen/Konsolenzugriff”. Standardmäßig sind alle IPs erlaubt. Wird die Funtkion aktiviert, dann werden nur lokale IP-Subnetze und bestimmte öffentliche IPs durchgelassen. Diese Option beeinträchtigt nicht andere Webdienste wie Provisionierung, Webclient, usw.

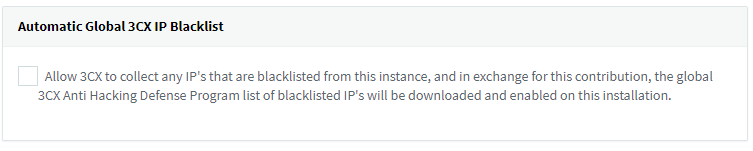

Die zweite große Verbesserung ist die automatische globale 3CX IP-Blacklist, welche unter “Sicherheit/Sicherheitsoptionen/ Angriffsschutz” verfügbar ist. Sobald diese Option aktiviert ist, meldet Ihre Telefonanlage jedes Blacklist-Ereignis einschließlich dem Angreifer-IP an unseren zentralen Server. Nach einer Prüfung werden wiederkehrende Angreifer hinzugefügt und mit allen 3CX-Systemen geteilt, die diese Funktion aktiviert haben. Bis heute umfasst diese globale Blacklist bereits über 1000 IPs und Bereiche, welche im Rahmen von Scan- oder Betrugsversuchen gemeldet wurden. Wir empfehlen Ihnen daher, diese Funktion zu aktivieren.

Wenn Sie Sicherheitsfragen haben oder einen Betrug melden möchten, den wir für Sie überprüfen sowie Ihnen Auskunft über Ursache und mögliche Prävention geben sollen, dann eröffnen Sie in unserem Helpdesk unter der Kategorie “Sicherheit | Betrug” ein Support-Ticket. Diese Tickets werden mit hoher Priorität behandelt.

Im Falle eines tatsächlichen Vorfalls gilt es, nicht in Panik zu verfallen. Es ist wichtig, dass Sie zunächst Protokolle erstellen, bevor Sie weitere Maßnahmen ergreifen. Gehen Sie hierfür im Bereich Support auf “Support-Daten erfassen”. Das erzeugt eine Zip-Datei, deren Link Ihnen dann per E-Mail zusandt wird. Sie können diese Zip-Datei auch zur Überprüfung an Ihr Ticket anhängen.

Wir freuen uns auf Ihre Kommentare zu diesem Thema!