“Um deinen Feind zu kennen, musst du dein Feind werden.” Sun Tzu, Die Kunst des Krieges

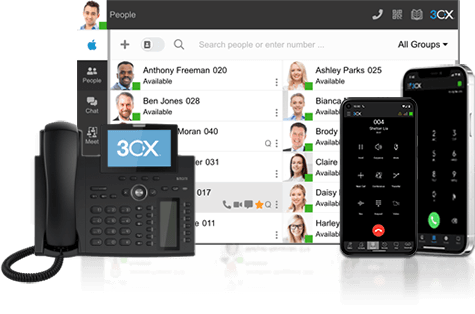

Die moderne Internetlandschaft kann für den Laien als auch den Halbwissenden ein Minenfeld sein. Um eine mit dem Internet verbundene Telefonanlage jederzeit sicher und stets online zu halten, muss man sich möglichen Sicherheitsrisiken bewusst und darüber hinaus in der Lage sein, diese zu bewerkstelligen. Diese Artikel-Serie widmet sich der Frage, wie Sie bestmöglich Ihre Telefonanlage schützen. Dieselben Prinzipien und Richtlinien können auf jedes andere von Ihnen verwaltete System oder Netzwerk angewendet werden.

In Teil 1 befassen wir uns mit der notwendigen Aufklärung und Informationsbeschaffung als erste Phase der Hacker-Methodik.

Hier sind Drachen: Ihre aktuelle Sicherheitslandschaft

Beginnen wir mit einigen Fakten für ein besseres Verständnis der aktuellen Umgebung, in welcher Ihr System agiert:

FAKT 1: Sobald Sie ein System mit einer öffentlichen IP verbinden, verursacht dies sofort eine Flut von automatisierten Bot-Scans. Diese Bots versuchen, die laufende Software und alle offenen Ports auf Ihrem System zu identifizieren, um einen gezielten Angriff auf entdeckte Schwachstellen zu ermöglichen.

FAKT 2: Alle Software oder Hardware, welche Sie verwenden, kann und wird im wahrsten Sinne auch gegen Sie verwendet werden. Software- und Hardware-Schwachstellen im System – egal ob offengelegt oder nicht – definieren Ihr Hauptrisiko für Angriffe auf Ihr(e) System(e). Solche Schwachstellen können unter anderem folgende sein:

-

- Kompromisse, welche während der Entwurfsphase eingegangen wurden, z.B. versteckte und/oder ungesicherte Ports und APIs (Application Programming Interfaces) für die Fernverwaltung

- nicht offenbarte Software- und/oder Hardware-Schwachstellen, z.B. Backdooring- oder Lauschangriffs-Utilities

- laxe Sicherheitsmaßnahmen, die Schnüffeln ermöglichen, z.B. unverschlüsselte Datenübertragung über FTP, HTTP, E-Mail

FAKT 3: Die meisten erfolgreichen Hacks werden weder erkannt noch bestätigt. Vorbei sind die Zeiten öffentlich verunstalteter Server aus reinem Spaß an der Freude. Solche Spielereien wurden ersetzt durch böswillige, verdeckte und lang andauernde feindliche Übernahmen von Systemen mit weitaus ernsteren Absichten und Zwecken. Typischer Fall hierbei ist ein Angriff, bei welchem Daten als “Geiseln” gehalten werden oder mit deren Veröffentlichung gedroht wird, es sei denn, dem Täter wird ein Lösegeld gezahlt.

FAKT 4: Kompromittierte Systeme sind sehr wertvoll für böswillige Akteure, da diese für eine Vielzahl von Zwecken genutzt und missbraucht können. Das Dark Web beherbergt eine Reihe undurchsichtiger Marktplätze, auf denen der Zugang zu kompromittierten Servern und vertraulichen Informationen gegen virtuelle Währungen ausgehandelt, gekauft und verkauft wird.

FAKT 5: Phishing und andere Social Engineering Taktiken stellen für Cyber-Kriminelle ein lukratives Geschäft dar. Ihr Hauptziel besteht darin, Zugangsdaten von Benutzer oder Administratoren per E-Mails, Anrufe oder sogar persönliche Besuche abzuschöpfen.

FAKT 6: Eine weitere sehr reale und herausfordernde Gefahr besteht darin, dass vertrauenswürdige Insider ihren privilegierten Zugang für gezielte Manipulationen und/oder böswillige Machenschaften nutzen. Diese Personen können dabei auf verschiedene Weise Schäden anrichten – in den meisten Fällen dadurch, dass sie vertrauliche Daten unbemerkt herausschleusen.

Phase 1: Aufklärung & Informationsbeschaffung

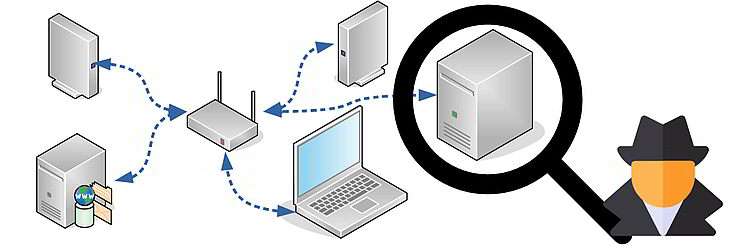

Das Hauptziel der Aufklärungsarbeit besteht darin, alle Informationen über Ihr Netzwerk und/oder Ihre Geräte zu analysieren und hieraus wertvolle Erkenntnisse zu gewinnen. Dieser Lernprozess zielt letztlich darauf ab, den “Weg des geringsten Widerstands” zu finden, um sich Zugang zu verschaffen und ein Ziel zu kompromittieren. Im Wesentlichen besteht eine solche Aufklärungsoperation aus dem Scannen eines Zielnetzes oder -systems mit der Absicht, einen präzisen und unbemerkten Angriff durchzuführen -genauso wie ein Jäger das Verhalten seiner Beute vor dem Angriff beobachtet.

Aufklärungsmethoden

Insbesondere wenn es sich um ein VoIP-Ziel handelt, kann der Angreifer daran interessiert sein, Informationen über Netzwerk-Hosts/Server zu erhalten, einschließlich dem Typ und der Version von Telefonanlagen, VoIP-Media-Gateways und SIP-Clients. Die Aufklärung ist ein entscheidender Teil der Hacking-Methodik und dient als Grundlage für alle nachfolgenden Aktionen. Um ein System zu hacken, müssen Sie zunächst seine Beschaffenheit und Merkmale identifizieren. Dabei kann die Aufklärung in folgende Aktivitäten kategorisiert werden:

Passiv

Im passiven Modus sammelt ein Angreifer Informationen, ohne direkt mit dem Ziel zu interagieren. Mit Hilfe von OSINT (Open-Source Intelligence) können so Informationen zu internen und externen Netzwerken aus öffentlich zugänglichen Quellen gefunden werden. Diese äußerst leistungsfähige Methode kann wertvolle Ergebnisse aus verschiedenen Quellen liefern, darunter öffentliche IP- und DNS-Historie, WHOIS-Datenbanken, Cloud Storage Buckets und Social Media Accounts. Seien Sie sich bewusst, dass jede Information, die Sie veröffentlichen, für jemanden irgendwo von Wert ist.

Aktiv

Im aktiven Modus interagiert ein Angreifer direkt mit dem Ziel, um Points of Interest zu identifizieren.

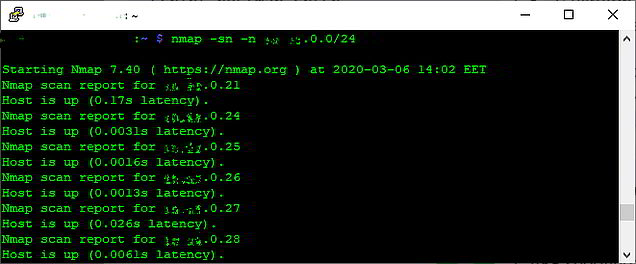

Durchsuchen

Eine Möglichkeit der aktiven Aufklärung ist das Scannen aller Dienste/Endpunkte, die bei der Suche nach Live-Systemen, offenen Ports und eventuell laufenden Diensten einschließlich ihrer Version identifiziert wurden. So lässt sich z.B. die Software identifizieren, welche auf einem Server/Dienst läuft, indem dessen spezifische Abhör-Ports überprüft und/oder nach einer Web-Schnittstelle gesucht wird, welche für die jeweilige Marke/Version wirbt. Andere typische Aktionen sind das Mapping von Netzwerk und Geräten unter Verwendung von Tools wie “nmap” oder das Spoofing von ARP-Nachrichten (Address Resolution Protocol) in LAN-Geräten, um einen MITM-Angriff (Man In The Middle) durchzuführen.

Social Engineering

Eine weitere Methode, wertvolle Informationen über ein Ziel zu erhalten, ist das Social Engineering. Hierzu ist ein direkter Kontakt per E-Mail, Telefon oder eine persönliche Begegnung mit einer Zielperson erforderlich. Ein gutes Beispiel ist der Anruf als vermeintlicher Support-Techniker unter dem Vorwand, ein Problem zu lösen, wofür sensible oder vertrauliche Informationen durch den angerufenen Mitarbeiter erbeten werden. Social Engineering steht in direktem Zusammenhang mit Phishing-Methoden.

Schnüffeln

Diese Methode zielt darauf ab, Datenpakete über das lokale Netzwerk zu erfassen. Ein Angreifer verwendet hier verschiedene Methoden, um Pakete zu empfangen, welche für andere Geräte bestimmt sind, und untersucht diese auf sensible Informationen wie Benutzernamen, Passwörter, Schlüssel und Dateien.

Mithilfe den durch die hier erwähnte Methoden gesammelten Informationen kann ein Angreifer nun leicht mit dem Prozess der Datenakkumulation fortfahren. Das Ziel hierbei besteht darin, zusätzliche Informationen aus den verschiedenen identifizierten Diensten zu sammeln und zu extrahieren – darunter Benutzer, E-Mails, Verzeichnisse, Hostnamen, Netzwerkfreigaben, Anwendungen und mehr. Eine häufige Erscheinung bei VoIP sind Standard-Anmeldeinformationen, die in Geräten wie Gateways und/oder IP-Telefonen verwendet werden.

Soviel zum ersten Teil unserer Serie rund um die Sicherheit Ihres Telefonsystems. Wir freuen uns über Ihre Kommentare und Vorschläge in unserem Forum.