Auch wenn die VoIP-Telefonie Unternehmen und Privatnutzern viele neue Möglichkeiten eröffnet und dazu noch die Telefonkosten reduziert, werden immer wieder Bedenken geäußert, wenn es um die Sicherheit von All-IP geht. Während die herkömmlichen POTS-Anschlüsse ohne einen physischen Zugang quasi nicht zu knacken waren, haben sich mit der Telefonie über das Internetprotokoll auch neue Türen für Angriffe geöffnet.

Auch wenn die VoIP-Telefonie Unternehmen und Privatnutzern viele neue Möglichkeiten eröffnet und dazu noch die Telefonkosten reduziert, werden immer wieder Bedenken geäußert, wenn es um die Sicherheit von All-IP geht. Während die herkömmlichen POTS-Anschlüsse ohne einen physischen Zugang quasi nicht zu knacken waren, haben sich mit der Telefonie über das Internetprotokoll auch neue Türen für Angriffe geöffnet.

Es gibt verschiedene Wege, auf denen eine IP-Telefonanlage angegriffen werden kann. Einer dieser Wege ist die Brute Force Attack (zu deutsch: Rohe Gewalt Attacke), bei der ein Programm versucht Informationen wie PINs oder Passwörter zu erraten, um sich so Zugang zum System zu verschaffen. Denial of Service-Attacken, kurz DoS, überfluten hingegen ein System mit so vielen Anfragen, dass es außer Gefecht gesetzt wird.

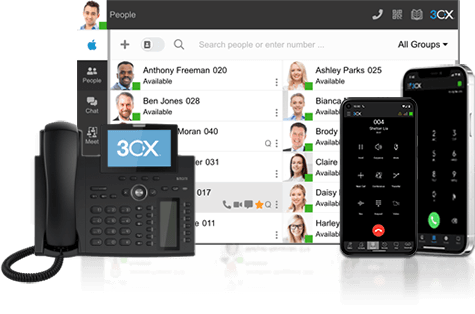

Doch trotz berechtigter Sorgen, lassen sich auch IP-Telefonanlagen zuverlässig schützen. 3CX hat in seiner neuesten Version 15.5 den Fokus weiter auf Sicherheitsfeatures verschärft. Hier soll Usern eine Antwort auf die Frage gegen werden: Wie sicher ist VoIP?

Passwort Admin 123

Es ist eine bekanntes Problem: Administratoren sind es leid, auf die Sicherheit von Passwörtern hinzuweisen und Nutzer sind es leid, darauf hingewiesen zu werden. Inzwischen sollte aber jeder wissen, dass ein gutes Passwort viel Ärger ersparen kann. Gute Passwörter sind lange, zufällige Zeichenketten aus Groß- und Kleinbuchstaben, Sonderzeichen und Zahlen. Schlechte Passwörter sind zum Beispiel die Durchwahl der Nebenstelle, die es schützen soll, der Nutzername oder dasselbe Wort für alle Konten. Sorgen Sie also dafür, dass Ihr Passwort sicher ist, zum Beispiel indem Sie es automatisch generieren lassen.

3CX sichert Nebenstellen zusätzlich gegen Missbrauch als Point of Entry ab, indem SIP IDs nicht identisch sind mit der Durchwahl, sondern aus einer zufälligen alphanumerischen Zeichenkette bestehen und nur für ausgewählte Nebenstellen zulässt sich von extern auf diese anzumelden. Doch nicht nur Nebenstellen sind klassische Einstiegspunkte für Hacker. Auch die Voicemail-Funktion sollten Sie sichern. Wenn Angreifer die Voicemail-PIN dreimal falsch eingegeben haben, ist eine Sperre von 2 Minuten in der 3CX-Telefonanlage festgesetzt.

Regeln und Schwellenwerte: Blockieren Sie Gefahren

Ein bekanntes Problem ist der Missbrauch einer Telefonanlage für teure Auslandsgespräche. Dabei kommt vor es, dass der Angriff erst mit dem Eintreffen einer saftigen Rechnung bemerkt wird. Als Schutz gegen diese Attacke, können Sie in der 3CX zulässige Landesvorwahlen angeben und so ausgehende Anrufe in Länder sperren, in die höchstwahrscheinlich nur ein Eindringling telefonieren würde.

Die Application-Firewall von 3CX bietet zudem unterschiedliche Möglichkeiten, um gefährliche (oder verdächtige) IP-Adressen zu blocken (IP Blacklisting). Zum Beispiel können Sie einstellen, ab wie vielen unbeantworteten 407 Autorisierungsanfragen eine IP-Adresse gesperrt werden soll. Auch können Sie Angreifer anhand der gesendeten Pakete pro Sekunde identifizieren und für unterschiedliche Zeitspannen blocken. Sie können natürlich auch einen Bereich von IP-Adressen blocken, sollten hiermit jedoch vorsichtig sein, da sehr große Bereiche von geblockten IPs Komplikationen mit der Firewall und dem eingehenden Traffic verursachen können.

So sichern Sie VoIP weiter

Grundsätzlich ist es empfehlenswert, die Sicherheit schon beim Einrichten der Telefonanlage zu bedenken, um spätere Sicherheitslücken zu vermeiden. Natürlich gibt es keine Patentlösung für alle Nutzer, aber Admins sollten das System – wo es möglich ist – segregieren. Nicht nur kann dies die Arbeit mit einem komplexen System vereinfachen, auch Schwachstellen bleiben möglichst lokal und und beeinflussen nicht das gesamte System. Wenn Sprach- und Datennetz unterschiedliche Sicherheitsanforderungen haben, kann es sinnvoll sein, beide voneinander zu trennen.

Außerdem sollte sich die Telefonanlage selbst hinter einer Firewall befinden oder durch die lokale Firewall geschützt werden. Mithilfe strikter Zugriffsregeln können VoIP-Spam (SPIT) und Cyber-Attacken vorgebeugt werden. Wenn mehrere externe Nebenstellen verbunden werden sollen, erfüllt der 3CX Tunnel eine ähnliche Funktion wie ein VPN, ist jedoch leichter einzurichten. Das Tunnelprotokoll ist dafür gemacht, Probleme mit NAT-Traversierung weitgehend zu eliminieren und die Firewall-Konfiguration auf ein Minimum zu reduzieren.

Vorteile statt Vorurteile

In der VoIP-Welt ist es durchaus wichtig, sich Gedanken über Sicherheit zu machen, denn anders als im analogen Netz bestimmt nicht mehr der physische Zugang zu Kabeln die Sicherheitsfragen. Doch mit ein bisschen Know-how lassen sich auch hier Vorkehrungen treffen. 3CX hat mit V15.5 die Sicherheitsfeatures weiter optimiert und hilft Admins und Nutzern dabei, ihre Telefonie abzusichern.